linux(ubuntu/debian)ローカルドメインを使いたい

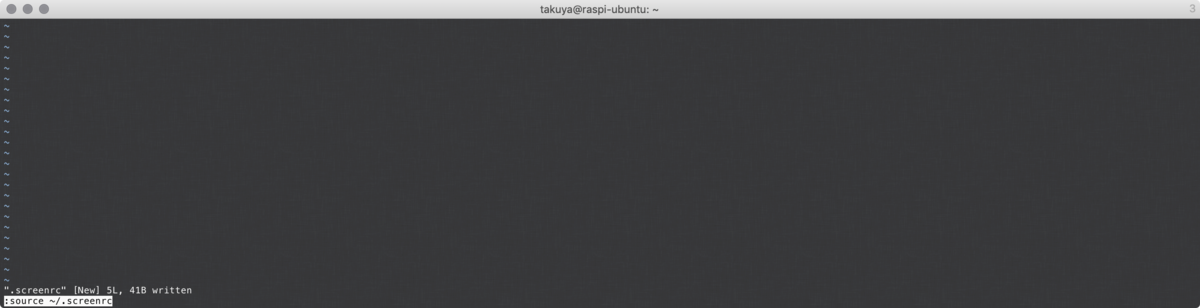

ローカルドメイン名は基本的に、resolv.confを使います。

resolv.conf

domain lan search lan nameserver 127.0.0.1

search を書けば別ホスト名を探しに行くとき、suffixを入れてくれます。

domain を書けば、自分自身がそのsuffixsで指定されたドメイン名グループのメンバーだと認識してくれます。

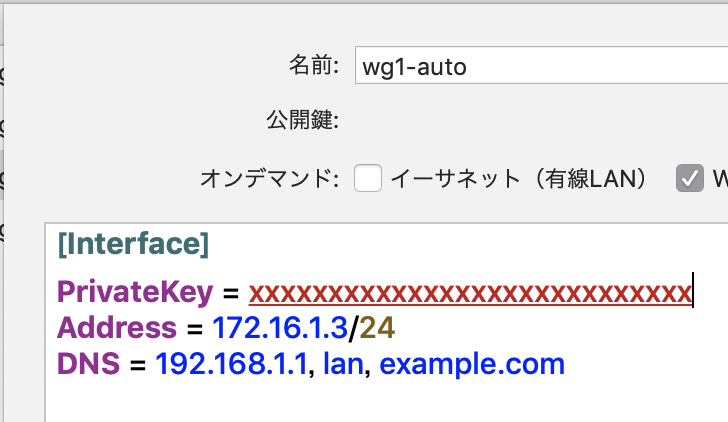

ローカルドメインの設定

このあたりを設定すれば、ホスト名を指定だけで、sshできるようになった。