LXC 内部で l2tp を使おうとしたら、つながらなかったので、色々調べた。

LXC で ppp デバイスが使えない

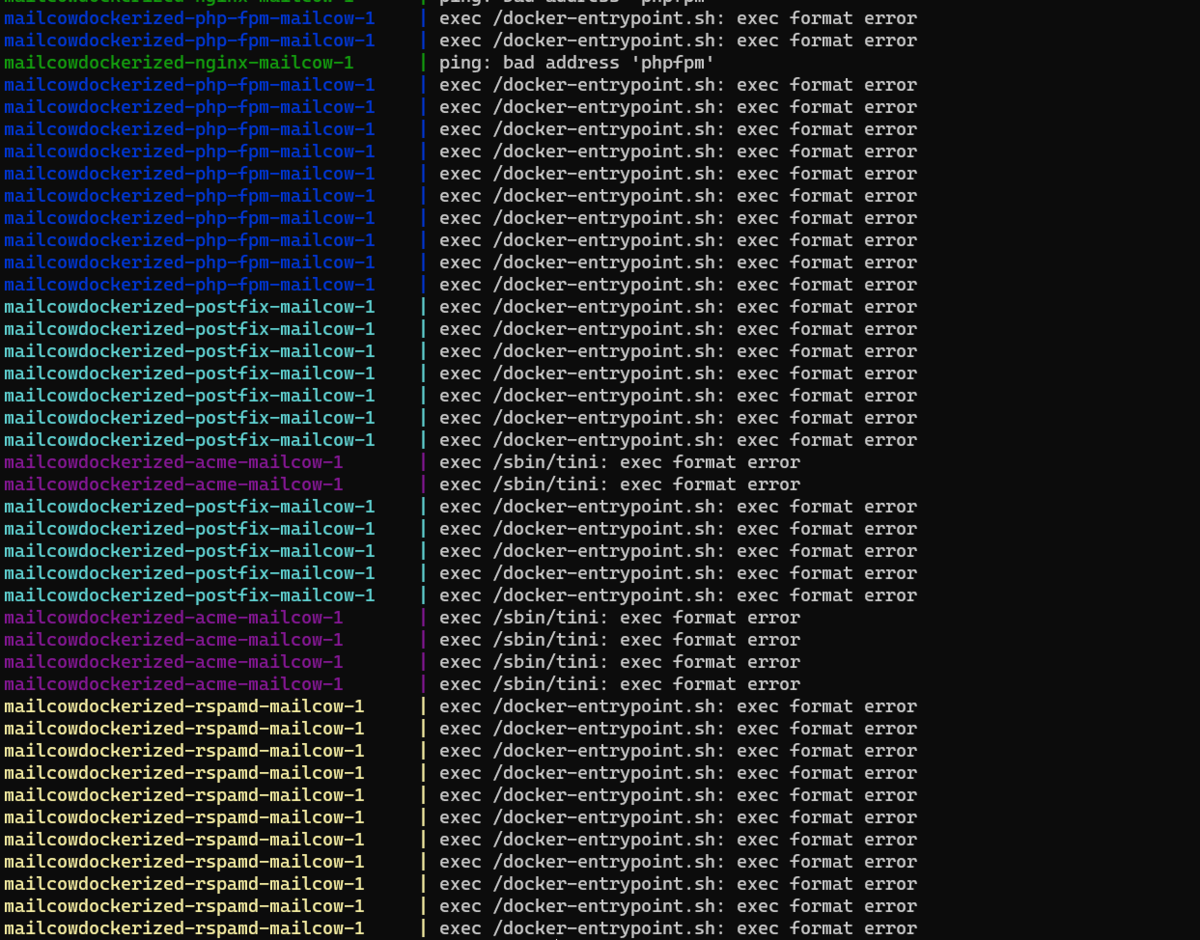

LXC で作ったコンテナで PPPが使えない。L2TPを使おうと思ったら、以下のようにエラーになる。

Oct 24 11:12:51 a01 pppd[739]: Couldn't open the /dev/ppp device: No such file or directory Oct 24 11:12:51 a01 pppd[739]: Kernel doesn't support ppp_generic - needed for PPPoL2TP

対策

調べたら、対策があった。

PPP はデバイスだから、config 経由で追加する。

lxc config device add <ctname> dev_ppp unix-char path=/dev/ppp