前回の続き

前回までで、コンソールにログをとして出力する。

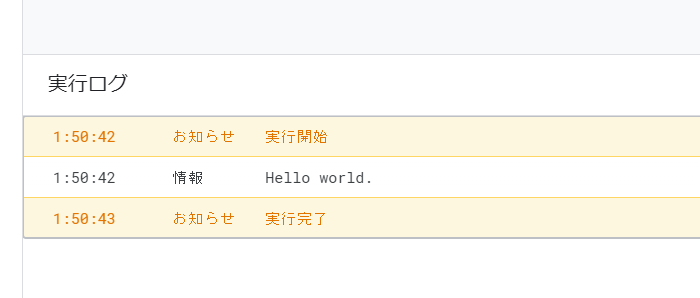

今回は、スプレッドシートと連携する。

スプレッドシートと連携してハローワールドをスプレッドシート側に出す。

スプレッド・シートに出力ーダイアログ

スプレッド・シートにハローワールドをダイアログとして表示する。

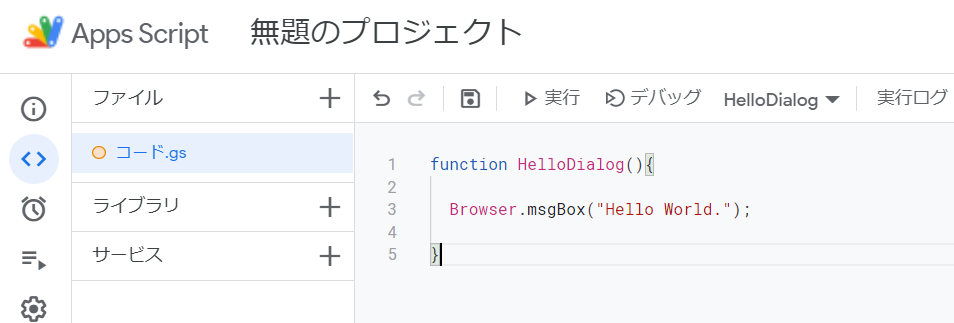

スクリプトエディタで、Browser.msgBox関数を書き込んでいく。

このとき、補完を体験しておく。

Broと打てば補完が効く。

続けて msgBox で補完が効く。

ダイアログを表示する関数を作った

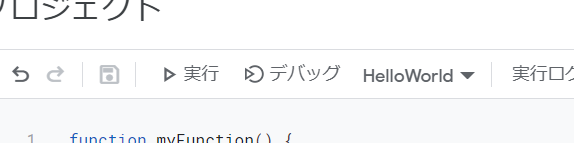

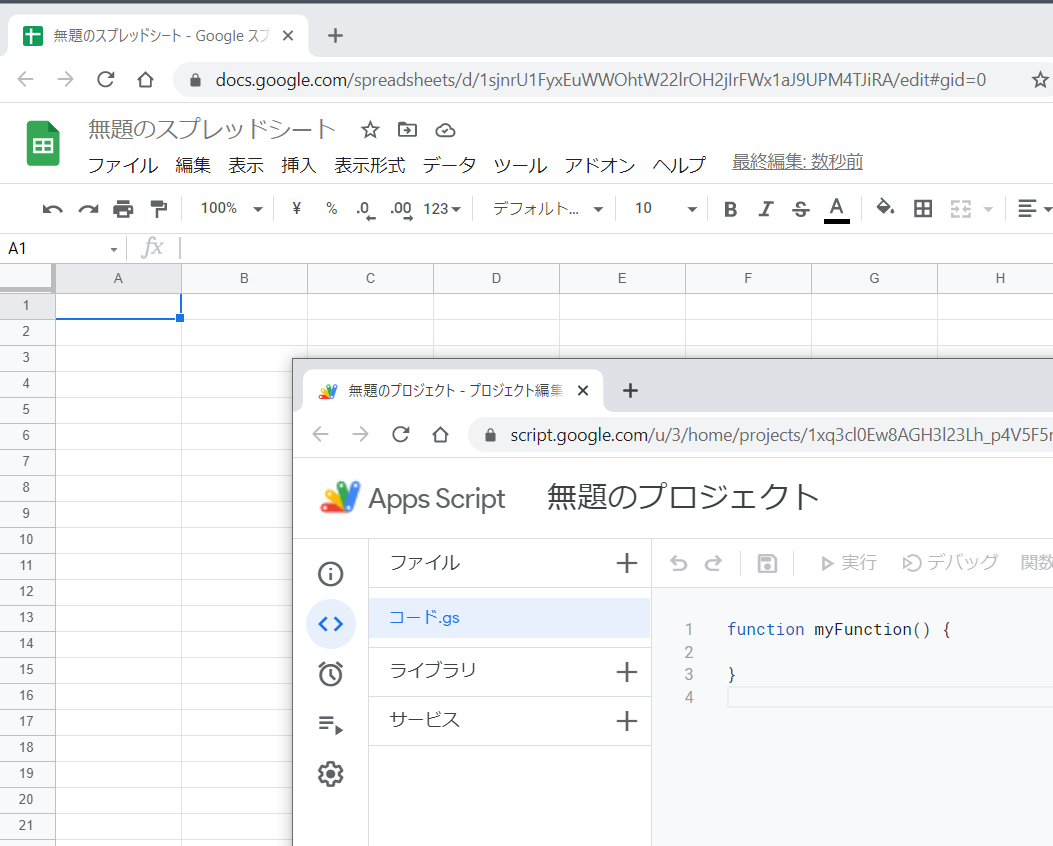

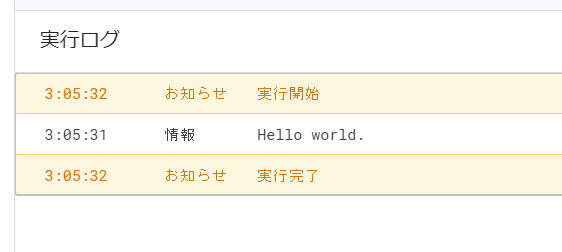

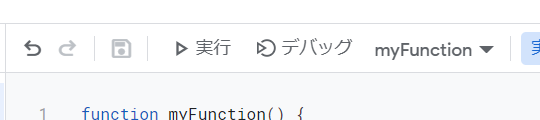

実行する

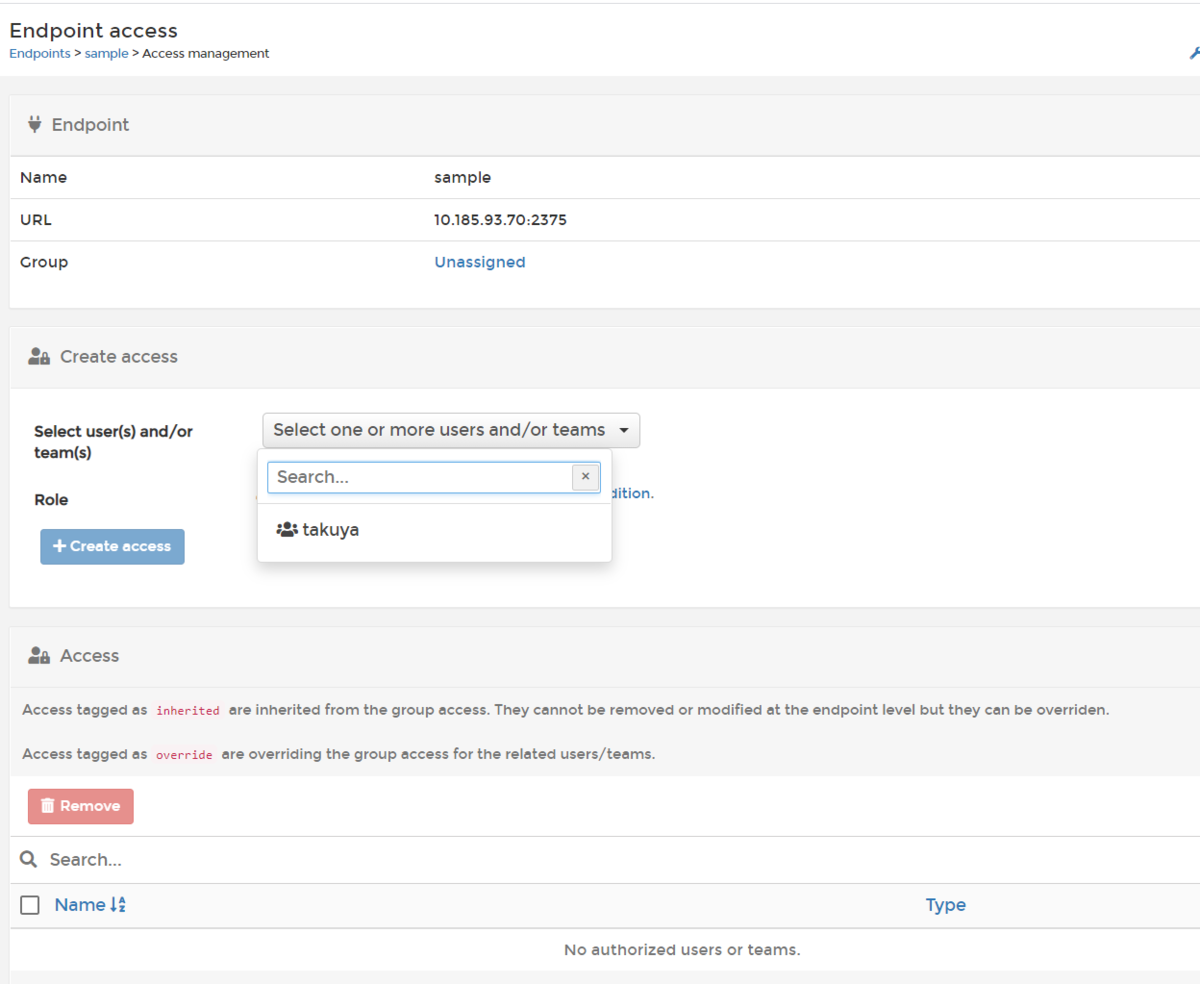

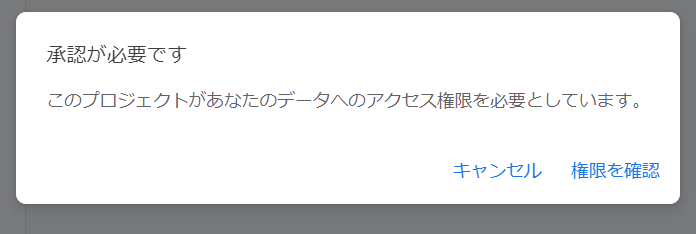

実行ボタンを押して権限を承認。

実行すると、権限チェックを求められます。

スクリプトがGoogle Spreadsheetにアクセスする権限が必要になります。

権限はそのまま許可してあげればオッケです

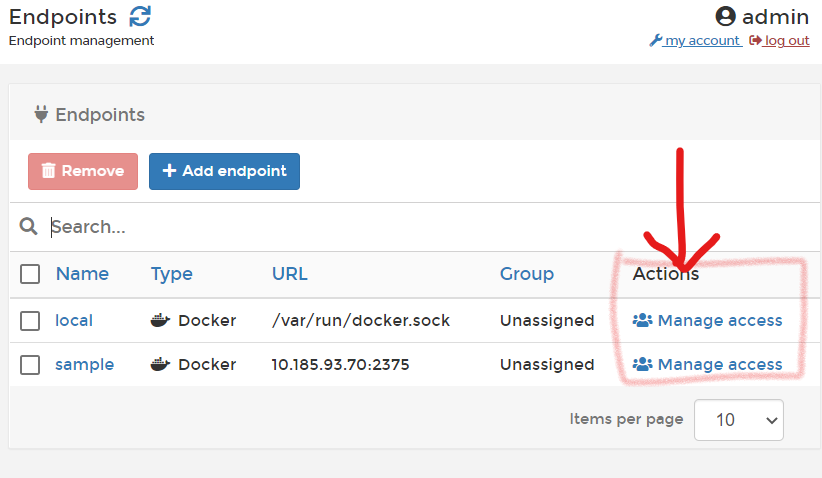

ダイアログが表示される。

権限の画面遷移が終われば、ダイアログが表示される。

権限は、初回起動時のみで、次回以降は権限があるので確認されない。

実行者ごとに権限。

自分のアクセスに関するアクセス権限なので、別人物(別アカウント)が実行するときにはまた別に権限が必要になる。

スクリプトはローカル

スクリプトはあくまでJSなので、ローカルのブラウザ内部で実行され。そのために、リモートにあるGoogle Spreadsheetへアクセス権を要求する。などと考えたら理解しやすいと思う。

続く

長いので分割しました。次に続く→ 04