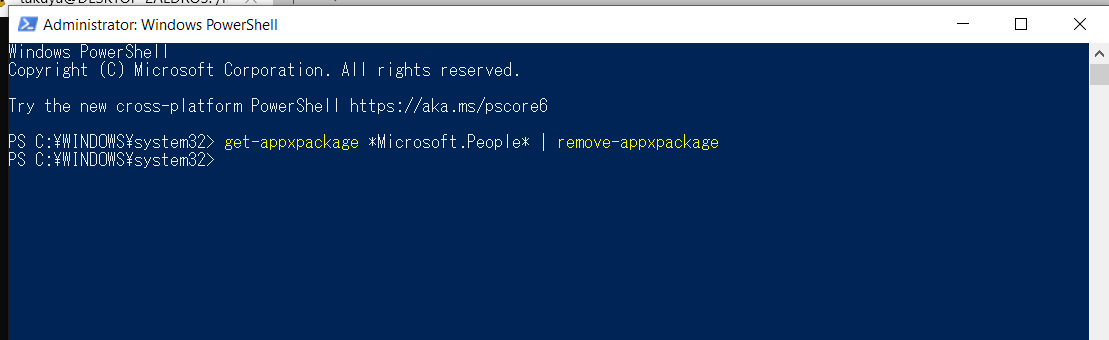

プリインアプリは正直言って要らないもある。

右クリックメニューででてきたり、開くメニューで目障りなので消してしまいたい。

windows の標準搭載されている、マイクロソフトのアプリを削除する。

メール・カレンダーは消すか迷う。

たとえば People を消すには、次のようにします。

get-appxpackage *Microsoft.People* | remove-appxpackage

まず使わないアプリを消す

以下は、まず使うことがないので消しておく。

## Groove ミュージック get-appxpackage *Microsoft.ZuneMusic* | remove-appxpackage ### 映画テレビ get-appxpackage *Microsoft.ZuneVideo* | remove-appxpackage ## OneNote get-appxpackage *Microsoft.Office.OneNote* | remove-appxpackage ## People get-appxpackage *Microsoft.People* | remove-appxpackage ## Xbox get-appxpackage *Microsoft.XboxApp* | remove-appxpackage ## ペイント 3D get-appxpackage *Microsoft.MSPaint* | remove-appxpackage

ペイント 3Dは、標準から削除されるようなのでとっとと削除してほしい。

Xboxも要らないと思うし、映画テレビなんてもっといらない。Grooveに至ってはMSは買収後放置しすぎだろ。

アプリ名の調べ方。

Powershell だけだと覚えることが多すぎるので、MSYS/MinGWから動作すると楽。

MINGW64 ~$ powershell 'get-appxpackage Microsoft*' | grep ^Name | sort