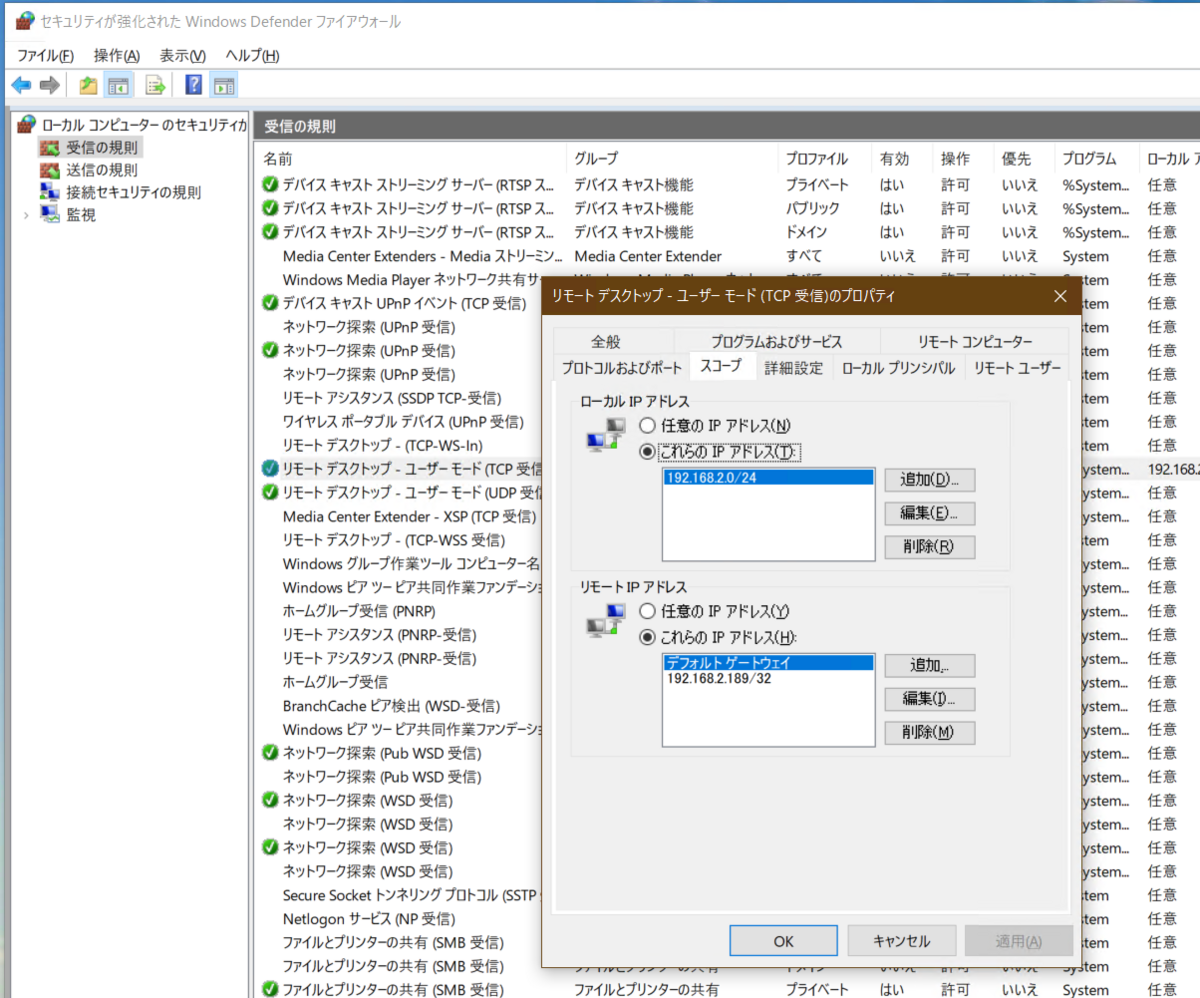

WindowsのRDPを特定IPからに制限する

とくになんてことのない、Windowのファイアウォールの設定。

ファイアウォールを構成してRDPを特定IPに限定する。

ローカルIP(接続される側・自分自身)のIPアドレスを指定する

なぜなら、ネットワークカードが複数刺さっていたり、複数IPを割り当ててることがあるからだ

ときどき、LANには1つのIPアドレスしか割り当てられないと思い込んでる人がいる。

Windowsでも1つのLANポートに複数のIPアドレスを割り当てることも出来る。もちろんLANポートが複数あることがある。

身近な例でいうと、WifiとLANポートを両方使うような場面である。

そのためファイアウォールでは「どのIPアドレスに着信したかを識別する」を識別する、これを「ローカルIPアドレス」と呼称しているのである。

この画面では、ローカルIPといっても192.168.0.0/24 のこととは限らない。たんにWindowsが持ってるIPアドレスを示している。

リモートIPアドレスとは、送信元のIPアドレスである。

デフォルトゲートウェイを許可しておくと、ルータからNATされた接続を受け付ける。

たとえば、VPNのIPのみ接続を受け付けるとか。管理用のルータからのみ設定を受け付けるとか。

リモートとローカルをあわせて設定する。

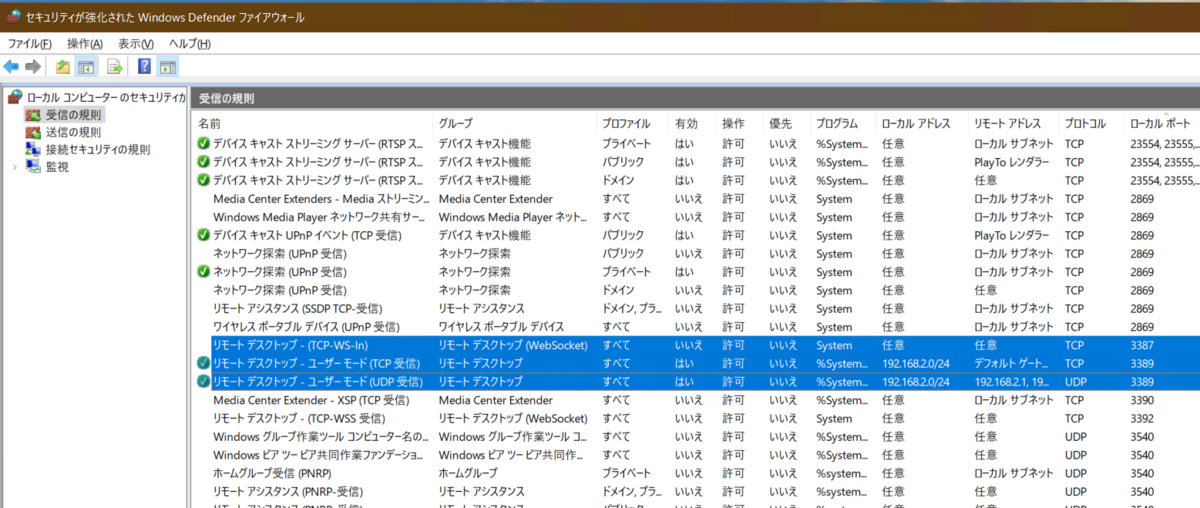

設定を行うのは次の箇所である。

ただしパスワードを簡単にする目的では使わないで。

IP制限を、ログインパスワードを省略する目的では使わないで。

もし、ユーザーの認証までやると管理が大変だなぁ

RD GateWayまでやるか https://blog.pfs.nifcloud.com/20191711_RD_Gateway_RemoteDesktopConnection