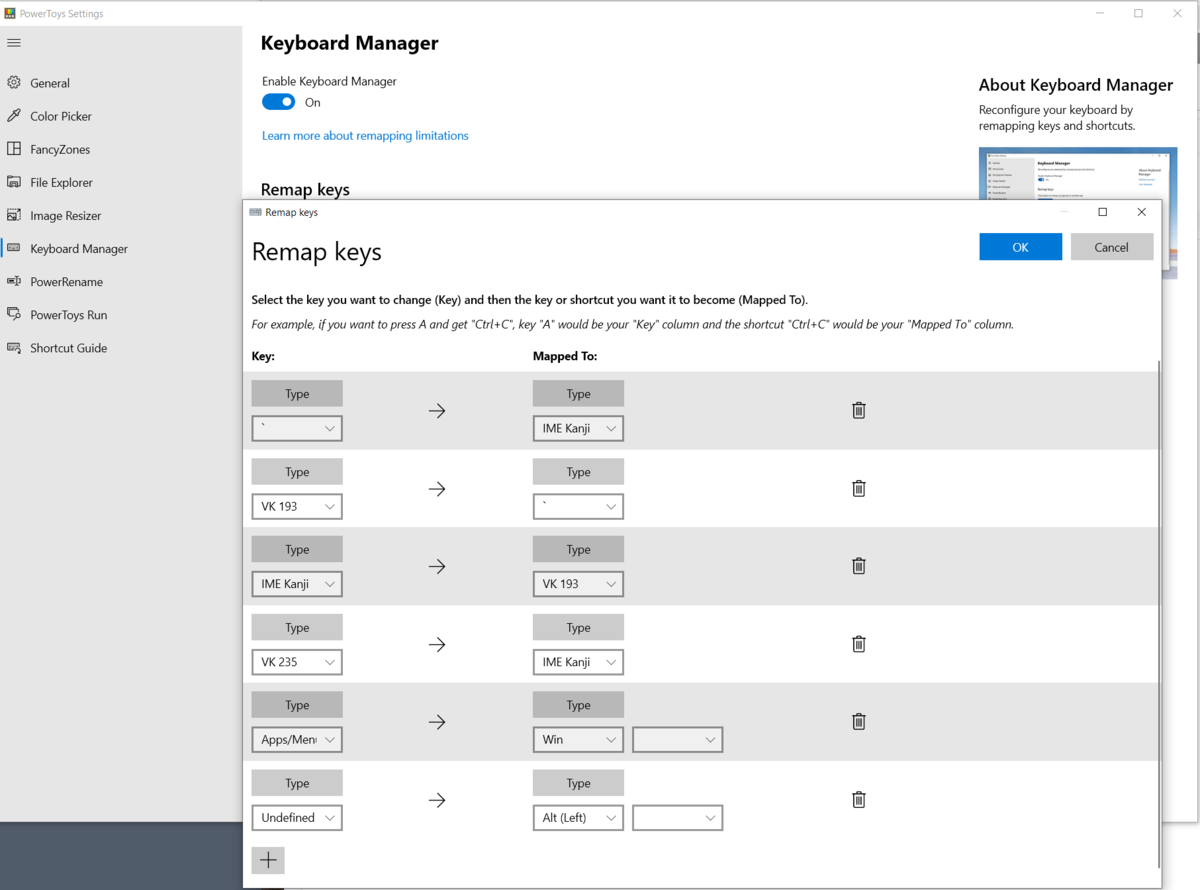

OpenWrt の Luci (web)で wireguard を作る

WireGuardは、サービスではなくインタフェースから作る。

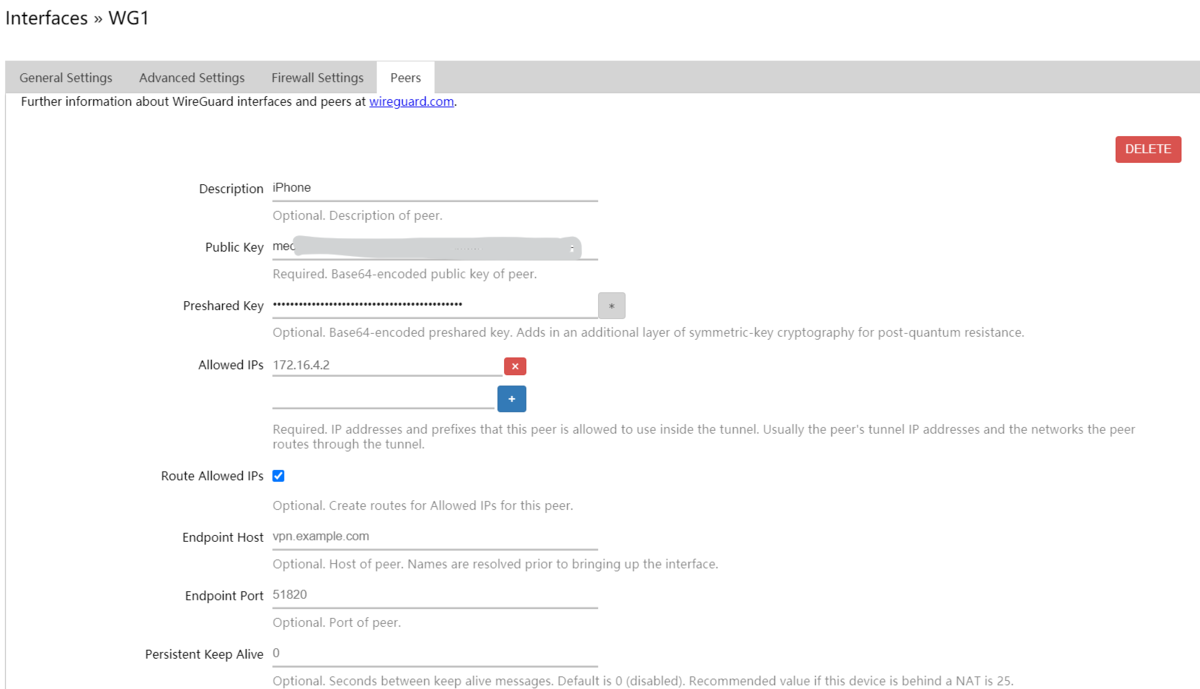

インタフェースを追加したら、Peerを追加する。

秘密鍵と共有鍵の一覧は、ステータスにでてくる。

注意点

wireguard の設定を save & apply して適用しあとに、

ネットワークからインターフェース再起動が必要です。

2023-11-02 追記

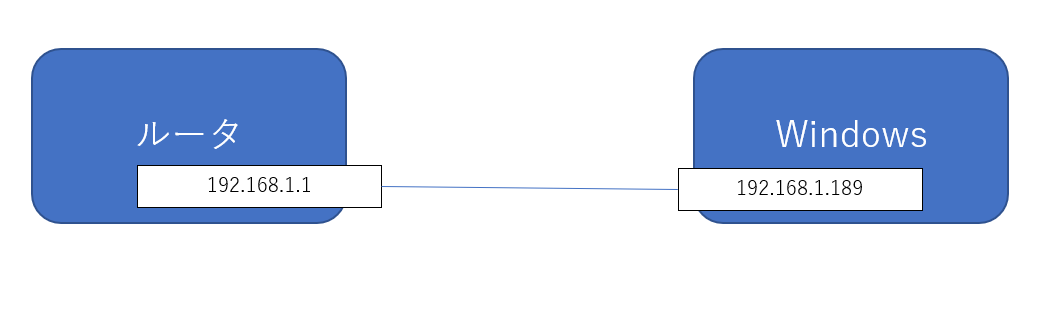

OpenWrt 22.03.5 r20134で Wireguard を設定してもクライアントとして動作しない

Endpointを設定しても、通信が開始されない。

Persistent Keep Alive を設定する通信が開始された。Persistent Keep AliveがないときはEndpointへ接続へ行かないのはなぜだろう。

2023-11-02 追記

wireguardを入れたインターフェースをファイアウォール・ゾーン(グループ)に入れた場合、wireguardで割り当てるIPだけが対象かと思ってたが、wireguardの接続リクエストのパケットもゾーン対象に入ってしまう。そのためゾーン設定するには、wireguardの「接続確立」ができるようなAccept設定が必要だった。これは不具合だと思うので修正してほしい。。。